Secondo la testata online Motherboard l’FBI (Federal Bureau of Investigation) ed altre forze di polizia hanno recentemente lamentato un sempre maggiore utilizzo di partizioni di dischi rigidi di difficile accessibilità, in modo particolare con riferimento a prodotti di largo consumo, come l’I Phone.

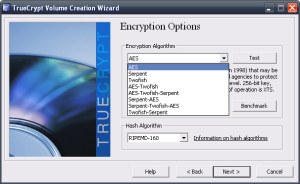

Anche l’Agenzia Europea contro i Crimini Telematici, la Europol Cybercrime Agency (EC3) avrebbe avuto seri problemi con uno dei programmi di crepitazione più diffusi, TrueCript, un applicativo opensource (www.truecript.org) che consente di crittare, e cioè di rendere invisibili e inaccessibili a persone diverse dal titolare, alcune attività del PC o alcune sezioni del suo hard disk.

Nel documento di Europol al quale Motherboard avrebbe avuto accesso, classificato come riservato alle sole forze dell’ordine (Law Enforcement Only), viene citato l’episodio dell’esame del laptop di un sospetto del quale i tecnici sono anche riusciti ad ottenere la password, ma al quale non sono inizialmente riusciti ad accedere. Dopo l’avvio del processo di duplicazione del contenuto del pc ad uso forense, la relazione racconta della comparsa della scritta: “Sistema Operativo Non Individuato” (Missing Operating Sytem), dando la sensazione che ci fosse un problema con il laptop.

In realtà il sospetto aveva caricato TrueCript, al fine di nascondere una parte dell’HD. Il programma era stato predisposto in modo tale da inviare un messaggio di avvio al momento dell’accensione.

La password richiesta veniva inserita in realtà nello schermo vuoto, visualizzando il messaggio di errore. Il messaggio, dunque, traeva in inganno i tecnici, i quali erano convinti di essere già entrati nel sistema operativo.

Su Wikipedia, alla voce TrueCript, viene spiegato come la crittazione di memorie rigide riguarderebbe interi dischi o anche loro partizioni (OTFE, On-the-fly-encryption).

La prima versione del programma, la n.5, consentiva di crittare la partizione di avvio (Boot), o anche l’intero disco di avvio, consentendo l’accensione del PC solo al suo proprietario. La versione successiva, la n. 6, consentiva invece di creare un disco nascosto (hidden disk), all’interno della partizione crittata principale, il quale risulterebbe addirittura inesistente tra le risorse del computer. La versione n. 7 ha consentito di supportare l’accelerazione hardware per la crittazione e la decrittazione. L’aggiornamento di quest’ultima, la 7.1, è stato anche sottoposta, nell’aprile di quest’anno, ad un test di sicurezza. Il test ne ha permesso di verificare la solidità. L’applicativo è disponibile sia per Windows che per OS X e GNU/Linux.

Anche se nel passato il progetto TrueCript è stato attentamente studiato dai tecnici addetti al contrasto dei crimini sulla rete, attualmente il progetto è stato abbandonato. Nel maggio dell’anno scorso gli sviluppatori che garantivano l’assistenza all’applicativo hanno infatti annunciato la cessazione della loro attività.

Dopo la chiusura di TrueCript sono cominciate a germogliare alcune sue alternative, che però, non offrendo aggiornamenti, non garantiscono una verifica continua circa la loro effettiva sicurezza.

Anche se nel caso narrato dal rapporto alla fine i tecnici sono riusciti ad accedere al sistema operativo, sia Apple che Google sono sempre più attive sul mercato attraverso l’offerta di prodotti sui quali è facile predisporre delle crittazioni, sviluppando materia per un intenso dibattito sul significato attuale dei termini sicurezza e Privacy. (cm)